La cybersicurezza (o cyber security) è l’insieme di tecnologie, processi e competenze progettate per proteggere sistemi informatici, reti, dispositivi e dati da accessi non autorizzati, attacchi informatici, furti di informazioni e interruzioni operative.

Non si tratta più solo di “difendersi dagli hacker”.

Nel 2026 la cybersicurezza è diventata un fattore strategico per la continuità aziendale, al pari della gestione finanziaria o delle risorse umane.

Cloud, smart working, intelligenza artificiale, IoT e digitalizzazione dei processi hanno moltiplicato le superfici di attacco. Di conseguenza, ogni azienda – piccola o grande – è oggi un potenziale bersaglio.

La domanda non è più “se” un attacco avverrà, ma “quando” e quanto saremo preparati a gestirlo.

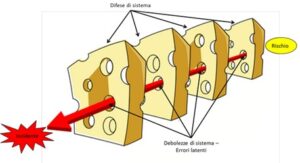

La cybersicurezza non è un prodotto, ma è un processo, ossia un insieme di attività che, se ben organizzate, possono portare enormi benefici all’azienda in termini di efficienza nell’utilizzo delle risorse informatiche. James Reason, riconosciuto come esperto mondiale sull’errore umano, ha postulato la “teoria del formaggio svizzero”, teoria spesso utilizzata da moltissimi professionisti in attività di analisi del rischio aziendale:

In questo modello ogni buco rappresenta un fattore negativo (un errore umano, il guasto di un’attrezzatura, la mancanza di manutenzione, la rimozione di una protezione) e, affinché avvenga un incidente rilevante occorre che i fattori negativi accadano nello stesso momento, proprio come nel momento in cui buchi delle fette di formaggio si allineano in un preciso istante.

Nel caso dei rischi legati alla sicurezza informatica, aumentando i controlli, l’attenzione, l’efficienza dei processi e la preparazione del personale, è meno probabile che i buchi si allineino, benché il rischio di un cyber attack in quel preciso momento non sia mai del tutto eliminabile.

La nostra azienda ha investito tempo e risorse negli ultimi anni per garantire la sicurezza dei propri clienti, presidiando tutte le fasi del processo, dall’analisi preliminare al monitoraggio delle attività, attraverso una selezione accurata di partner strategici, testati in primis su noi stessi.

Digital transformation: opportunità e nuovi rischi

Negli ultimi anni la digital transformation ha accelerato in modo strutturale il cambiamento del tessuto economico italiano.

Quello che nel 2020 era una risposta emergenziale, nel 2026 è diventato modello operativo stabile.

-

Lavoro ibrido e smart working

-

Gestionali e CRM in cloud

-

Condivisione digitale dei dati

-

Automazione dei processi

Tutti elementi che hanno aumentato produttività e flessibilità, ma che hanno anche esposto le aziende a nuovi rischi informatici.

Più digitale significa più efficienza, ma anche maggiore responsabilità nella gestione della sicurezza.

Gli attacchi cyber: uno scenario in costante crescita

Già prima della pandemia il quadro era preoccupante. Oggi lo è ancora di più.

Le analisi più recenti mostrano che:

-

gli attacchi ransomware sono diventati più mirati e distruttivi

-

crescono gli attacchi supply chain, che colpiscono fornitori per arrivare ai clienti

-

aumentano phishing evoluto, furti di credenziali e attacchi basati su AI

I settori più colpiti restano:

-

Pubblica Amministrazione

-

Sanità

-

Servizi digitali e cloud

-

PMI manifatturiere e commerciali

Le piccole e medie imprese sono oggi tra i bersagli preferiti perché spesso meno strutturate dal punto di vista della sicurezza, ma ugualmente ricche di dati e informazioni strategiche.

Smart working e lavoro ibrido: rischi ancora sottovalutati

A distanza di anni dall’introduzione massiva del lavoro da remoto, molte criticità non sono state completamente risolte.

Le principali vulnerabilità restano:

-

Reti domestiche non protette

-

Dispositivi personali utilizzati per lavoro, spesso privi di controlli di sicurezza

-

Scambio di dati tramite chat e strumenti non aziendali

-

Assenza di procedure chiare per la gestione degli incidenti

-

Formazione insufficiente del personale

Il fattore umano rimane il punto più critico:

oggi oltre il 70% degli incidenti informatici è ancora riconducibile a comportamenti inconsapevoli degli utenti.

Il Framework per la Cyber Security del CINI: 15 controlli essenziali

Il documento del CINI propone 15 Controlli Essenziali di Cybersecurity che possono essere adottati ed implementati da medie, piccole o microimprese per ridurre il numero di vulnerabilità presenti nei loro sistemi e per aumentare la consapevolezza del personale interno, in modo da resistere agli attacchi più comuni.

I Controlli essenziali di Cybersecurity sono di facile e, quasi sempre, economica implementazione e rappresentano una serie di pratiche di sicurezza che non possono essere ignorate.

Volendo fare una valutazione costi-benefici possiamo attingere ad alcuni dati concreti: tra settembre 2015 e settembre 2016 il 45.2% delle imprese italiane ha subito almeno un attacco che ha provocato danni Danno medio per le PMI nel mondo 35.000€ per anno. Ammortizzato in 5 anni, il costo cybersecurity è inferiore dal 41% al 76% rispetto al danno medio che può generare se non si applicano le corrette misure di prevenzione.

Di seguito i 15 controlli proposti dal CINI:

- Creare inventari di sistemi, dispositivi, software e servizi. Così facendo, è possibile ottenere il pieno controllo e monitoraggio di tutto ciò che utilizziamo – sia in ambito lavorativo che privato – essendo certi di riporre la gusta attenzione in termini di aggiornamenti e controlli di sicurezza.

- Minimizzare l’esposizione sui social/servizi da terzi;

- Creare inventari di informazioni, dati e sistemi critici;

- Nominare un referente per la cybersecurity. Nell’ambito della sicurezza informatica non è veritiero il motto: “Chi fa da sé, fa per tre”. Bisogna affidarsi agli esperti della disciplina per ottenere risposte certe e veritiere.

- Identificare e rispettare le leggi i regolamenti relativi alla cybersecurity;

- Utilizzare e mantenere aggiornato un software anti-malware su tutti i dispositivi che lo consentono;

- Utilizzare password lunghe e diverse per ogni account, dismissione vecchi account e autenticazione forte;

- Applicare il privilegio minimo di accesso alle risorse;

- Eseguire una formazione adeguata a tutto il personale, coordinata dai vertici aziendali

- Effettuare la configurazione iniziale dei dispositivi tramite di esperti;

- Definire procedure di backup dei dati critici, in relazione all’articolo 22 e 32 del GDPR, che prevede l’obbligo dell’applicazione delle misure di Cybersecurity sia in ottica di protezione dei dati personali sia di quelli aziendali,;

- Utilizzare dispositivi di protezione delle reti, ad esempio mediante il sistema di cifratura.

- L’installazione e la configurazione dei dispositivi e sistemi è un’attività tipicamente complessa che richiede competenze specifiche e ha importanti ricadute dal punto di vista della sicurezza. Per questi motivi tali attività non dovrebbero mai essere improvvisate, ma piuttosto delegate a personale interno o a consulenti esterni in grado di garantire la corretta esecuzione delle stesse.

- In caso di incidente, informare i responsabili. Il ripristino viene curato da personale esperto, proprio perché la cura può essere peggio della malattia, se non eseguita da uno specialista. L’attuazione di un piano di disaster recovery potrebbe essere in questo caso la soluzione.

- Eseguire aggiornamenti software/firmware e dismettere hardware e software non più supportati. Il mancato aggiornamento potrebbe essere una porta di accesso di un hacker.

Sicuramente uno scenario complesso e completo che traccia delle linee guida da seguire per implementare un sistema informatico con livelli di sicurezza adeguati.

Cybersicurezza: da dove partire nel 2026

Affrontare la cybersicurezza in modo efficace significa costruire un ecosistema di protezione, non affidarsi a una singola soluzione.

I pilastri fondamentali sono:

Infrastruttura sicura

-

VPN professionali e affidabili

-

Segmentazione delle reti

-

Monitoraggio continuo del traffico

Gestione delle identità

-

Password robuste e aggiornate

-

Autenticazione a più fattori (MFA)

-

Controllo degli accessi per ruoli

Backup e continuità operativa

-

Backup automatici e testati

-

Cloud protetti

-

Piani di disaster recovery reali, non solo teorici

Formazione del personale

-

Linee guida chiare

-

Simulazioni di phishing

-

Cultura della sicurezza condivisa

Soluzioni tecnologiche avanzate

Piattaforme come Asap e Blackfog consentono oggi una protezione multilivello contro:

-

ransomware

-

malware e spyware

-

phishing avanzato

-

tracciamento e raccolta non autorizzata dei dati

La sicurezza non è un costo, è un investimento

Nel 2026 la cybersicurezza non può più essere considerata una spesa accessoria.

È un investimento diretto sulla sopravvivenza e sulla reputazione dell’azienda.

Un attacco informatico oggi significa:

-

blocco delle attività

-

perdita di dati

-

danni economici

-

responsabilità legali

-

perdita di fiducia da parte dei clienti

SIELCO: il partner giusto per la cybersicurezza a Varese

La protezione del perimetro aziendale non può prescindere dalla messa in sicurezza degli endpoint. Se protetti da antivirus di nuova generazione difendono le aziende da attacchi ransomware mirati e sofisticati. Al fine di proteggere a 360° il perimetro aziendale le classiche soluzioni di sicurezza verticali devono essere necessariamente affiancate da sistemi di controllo evoluti (es. intelligenza artificiale e machine learning) che consentono di avere sempre sotto controllo e, in alcuni casi, di predire quello che sta succedendo all’interno dei confini fisici e virtuali del perimetro aziendale.

Come orientarsi?

Le attività e i servizi in materia di sicurezza informatica sono molteplici e l’elenco presentato si pone l’obiettivo di orientare il lettore sulla complessità degli argomenti, fornendo delle prime indicazioni. Non possiamo sostituirci ai clienti, ma è nostro compito e nostra responsabilità informarli sui potenziali pericoli in materia di cybersecurity, consigliando soluzioni e procedure adatte alle esigenze di ciascuna realtà.

Noi di SIELCO affianchiamo piccole e medie imprese nella progettazione di sistemi informatici sicuri, scalabili e su misura, accompagnandole in ogni fase:

-

analisi dei rischi

-

progettazione delle soluzioni

-

implementazione

-

formazione

-

supporto continuo

Contattaci per una consulenza e scopri come costruire una sicurezza informatica solida, concreta e adatta alla tua azienda.